Applis de rencontre : Fuite massive de données sur Tinder, Meetic, OKCupid, Hinge, Bumble et Badoo

Les applications de rencontre concentrent aujourd’hui bien plus que des profils et des échanges privés : elles stockent des données personnelles, des habitudes, des abonnements, parfois même des éléments financiers. C’est précisément ce qui en fait une cible privilégiée pour les cybercriminels.

Fin janvier 2026, Match Group — maison mère de Tinder, Meetic, OkCupid ou encore Hinge — a confirmé un incident de sécurité, dans un contexte de revendications beaucoup plus larges.

Pour les spécialistes de la protection de l’identité comme ID Protect, ce type d’événement illustre une réalité bien connue : même lorsqu’une entreprise minimise l’impact d’un incident, les données exposées peuvent suffire à déclencher des fraudes, des usurpations d’identité et des campagnes de manipulation ciblée.

Match Group victime de Phising et d’ingénie sociale

À la suite d’informations publiées par Bloomberg et relayées par plusieurs médias spécialisés, Match Group a confirmé avoir identifié un accès frauduleux à ses systèmes. Le groupe affirme avoir rapidement mis fin à l’intrusion et précise que, selon ses vérifications en cours, aucun mot de passe, aucune communication privée ni information bancaire directe n’aurait été compromise.

L’entreprise indique néanmoins qu’un volume limité de données personnelles pourrait être concerné et que les utilisateurs impactés sont en cours d’information. L’incident serait survenu autour du 16 janvier 2026 et serait lié à une compromission par ingénierie sociale, notamment via des techniques de phishing ou de vishing ciblant des systèmes d’authentification interne.

Ampleur du vol de données des apps de rencontre

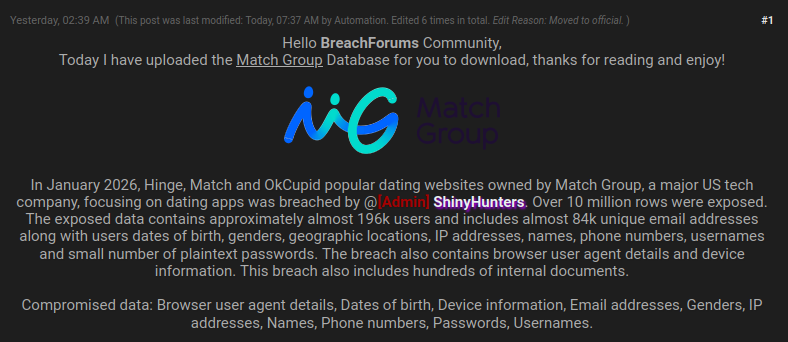

En parallèle de la communication officielle, le groupe de cybercriminels ShinyHunters revendique une exfiltration beaucoup plus importante : plus de 10 millions d’enregistrements, touchant 196 000 utilisateurs incluant :

- Identifiants utilisateurs

- Données d’abonnement (montants, transactions)

- Adresses IP

- Adresses email (84 000)

- Numéros de téléphone

- Date de naissance

- Genre

- Mots de passes (en quantité limitée)

Si ces éléments restent à ce stade non confirmés dans leur intégralité, ils s’inscrivent dans un mode opératoire désormais bien documenté : l’accès à des données partielles, mais exploitables, permettant ensuite des attaques secondaires bien plus dangereuses.

Par ailleurs, l’affaire ne concerne pas uniquement Match Group.

Bumble, Badoo et d’autres acteurs du secteur ont confirmé avoir été visés par des intrusions similaires, souvent liées à la compromission de comptes de sous-traitants ou de systèmes d’authentification unique (SSO).

Selon les experts de Mandiant (Google), il s’agit d’une campagne structurée et toujours active, reposant avant tout sur l’ingénierie sociale plutôt que sur des failles techniques classiques.

Pourquoi ces données sont sensibles, même sans leak des mots de passe

Contrairement à une idée reçue, une fuite de données ne devient pas inoffensive parce qu’elle n’inclut pas de mots de passe. Dans le cas des applications de rencontre, les informations exposées peuvent permettre :

- des campagnes de phishing extrêmement crédibles, personnalisées selon la plateforme utilisée ;

- des tentatives de scam, chantage ou d’extorsion, en jouant sur la nature intime de l’usage ;

- des scénarios d’usurpation d’identité, en combinant identifiants, adresses IP, historiques d’abonnement et données publiques ;

- des attaques ciblées sur d’autres services, via la réutilisation d’informations contextuelles.

C’est précisément ce type de détournement que les équipes d’ID Protect observent régulièrement après ce genre d’incident : la fuite initiale n’est souvent que le point de départ.

Pour les millions de personnes utilisant des applications de rencontre, ce type d’incident implique une vigilance accrue. Même en l’absence de compromission directe de comptes, les risques se déplacent vers :

- la réception de messages frauduleux se faisant passer pour la plateforme ;

- des tentatives d’escroquerie liées à des abonnements ou des paiements ;

- l’exploitation de données personnelles à des fins de fraude administrative ou financière.

Dans ce contexte, la protection de l’identité ne peut plus se limiter à la simple sécurisation d’un compte. Elle suppose une capacité à détecter, comprendre et gérer les conséquences d’une exposition de données, qu’elle soit confirmée ou revendiquée.

Utilisateurs de Tinder, Bumble, Badoo… comment réagir à ces cyberattaques ?

Si vous utilisez une application de rencontre, même sans avoir été directement alerté ou victime, adoptez ces réflexes essentiels :

À court terme

- Méfiez-vous des emails, SMS ou messages suspects évoquant un problème de compte, d’abonnement ou de paiement.

- Ne cliquez sur aucun lien sans passer par l’application ou le site officiel.

- Changez vos mots de passe, surtout s’ils sont réutilisés ailleurs.

- Activez l’authentification renforcée lorsque c’est possible.

Dans les semaines qui suivent

- Soyez attentif aux tentatives de phishing ciblées, souvent très crédibles après ce type d’incident.

- Surveillez toute utilisation anormale de votre identité : faux comptes, messages envoyés en votre nom, sollicitations inhabituelles.

Sur le long terme

- Gardez en tête qu’une donnée exposée peut être exploitée bien après la cyberattaque.

- Des services spécialisés comme ID Protect permettent de surveiller la circulation de vos données, de détecter des tentatives d’usurpation d’identité et d’être accompagné si vos informations sont utilisées à des fins frauduleuses.

À l’heure où les applications de rencontre concentrent des données personnelles sensibles, protéger son identité ne se limite plus à sécuriser un compte, mais à anticiper et gérer les usages malveillants dans la durée.